Gli attori dietro questa campagna, che attribuiamo a un gruppo di hacker reclutati in un forum di lingua russa, adescano il loro bersaglio con false opportunità di collaborazione (tipicamente una demo per software antivirus, VPN, lettori musicali, fotoritocco o giochi online) , dirotta il loro canale, quindi vendilo al miglior offerente o utilizzalo per trasmettere truffe di criptovaluta.

In collaborazione con i team di YouTube, Gmail, Trust & Safety, CyberCrime Investigation Group e Navigazione sicura, le nostre protezioni hanno ridotto il volume delle e-mail di phishing correlate su Gmail del 99,6% da maggio 2021. Abbiamo bloccato 1,6 milioni di messaggi ai target, visualizzato ~ 62K Safe Navigazione di avvisi di pagine di phishing, file 2,4K bloccati e account ~4K ripristinati con successo. Con l’aumento degli sforzi di rilevamento, abbiamo osservato che gli aggressori si spostavano da Gmail ad altri provider di posta elettronica (principalmente email.cz, seznam.cz, post.cz e aol.com). Inoltre, per proteggere i nostri utenti, abbiamo rinviato l’attività di seguito all’FBI per ulteriori indagini.

Intermezzo promozionale ... continua la lettura dopo il box:

Usufruisci di uno sconto per fare un CONTROLLO DELLA REPUTAZIONE PERSONALE o AZIENDALE [ click qui ]

In questo blog condividiamo esempi di tattiche, tecniche e procedure specifiche (TTP) utilizzate per adescare le vittime, nonché alcune indicazioni su come gli utenti possono proteggersi ulteriormente.

Tattiche, tecniche e procedure

Il furto di cookie, noto anche come “attacco pass-the-cookie”, è una tecnica di dirottamento della sessione che consente l’accesso agli account utente con cookie di sessione memorizzati nel browser. Sebbene la tecnica sia in circolazione da decenni , la sua rinascita come principale rischio per la sicurezza potrebbe essere dovuta a una più ampia adozione dell’autenticazione a più fattori (MFA) che rende difficile condurre abusi e spostando l’attenzione degli aggressori sulle tattiche di ingegneria sociale.

YouTuber di ingegneria sociale con offerta pubblicitaria

Molti creator di YouTube forniscono un indirizzo email sul proprio canale per opportunità commerciali. In questo caso, gli aggressori hanno inviato e-mail commerciali contraffatte impersonando un’azienda esistente che richiedeva una collaborazione pubblicitaria video.

Esempio di messaggio di posta elettronica di phishing

Il phishing in genere iniziava con un’e-mail personalizzata che presentava l’azienda e i suoi prodotti. Una volta che l’obiettivo ha accettato l’accordo, una pagina di destinazione del malware mascherata da URL di download del software è stata inviata tramite e-mail o PDF su Google Drive e, in alcuni casi, documenti di Google contenenti i link di phishing. Sono stati identificati circa 15.000 account di attori, la maggior parte dei quali creati appositamente per questa campagna.

Pagine di destinazione software e account di social media falsi

Gli aggressori hanno registrato vari domini associati a società contraffatte e hanno creato più siti Web per la consegna di malware. Ad oggi, abbiamo identificato almeno 1.011 domini creati esclusivamente per questo scopo. Alcuni dei siti Web rappresentavano siti software legittimi, come Luminar, Cisco VPN, giochi su Steam e alcuni sono stati generati utilizzando modelli online. Durante la pandemia, abbiamo anche scoperto aggressori che si spacciavano per fornitori di notizie con un “software di notizie Covid19”.

Intermezzo promozionale ... continua la lettura dopo il box:

Messaggio di richiamo e pagine di destinazione per il software di notizie covid contraffatto.

In un caso, abbiamo osservato una falsa pagina di social media che copiava contenuti da una società di software esistente. Lo screenshot seguente è un esempio di una pagina falsa in cui l’URL originale viene sostituito con uno che porta a un download di malware per il furto di cookie.

Account Instagram originali (a sinistra) e falsi (a destra)

Poiché Google rileva e interrompe attivamente i collegamenti di phishing inviati tramite Gmail, gli attori sono stati osservati mentre miravano ad app di messaggistica come WhatsApp, Telegram o Discord.

Fornire malware per il furto di cookie

Una volta che l’obiettivo esegue il software falso, viene eseguito un cookie che ruba malware, prendendo i cookie del browser dalla macchina della vittima e caricandoli sui server di comando e controllo dell’attore. Sebbene questo tipo di malware possa essere configurato per essere persistente sul computer della vittima, questi attori eseguono tutto il malware in modalità non persistente come tecnica di distruzione e cattura. Questo perché se il file dannoso non viene rilevato durante l’esecuzione, ci sono meno artefatti su un host infetto e quindi i prodotti di sicurezza non notificano all’utente una compromissione passata.

Abbiamo osservato che gli attori utilizzano vari tipi di malware in base alle preferenze personali, la maggior parte dei quali è facilmente disponibile su Github. Alcuni malware utilizzati includevano RedLine, Vidar, Predator The Thief, Nexus stealer, Azorult, Raccoon, Grand Stealer, Vikro Stealer, Masad (nome di Google) e Kantal (nome di Google) che condivide la somiglianza del codice con Vidar. Sono stati osservati anche malware open source come Sorano e AdamantiumThief . Gli hash correlati sono elencati nella sezione Dettagli tecnici, alla fine di questo rapporto.

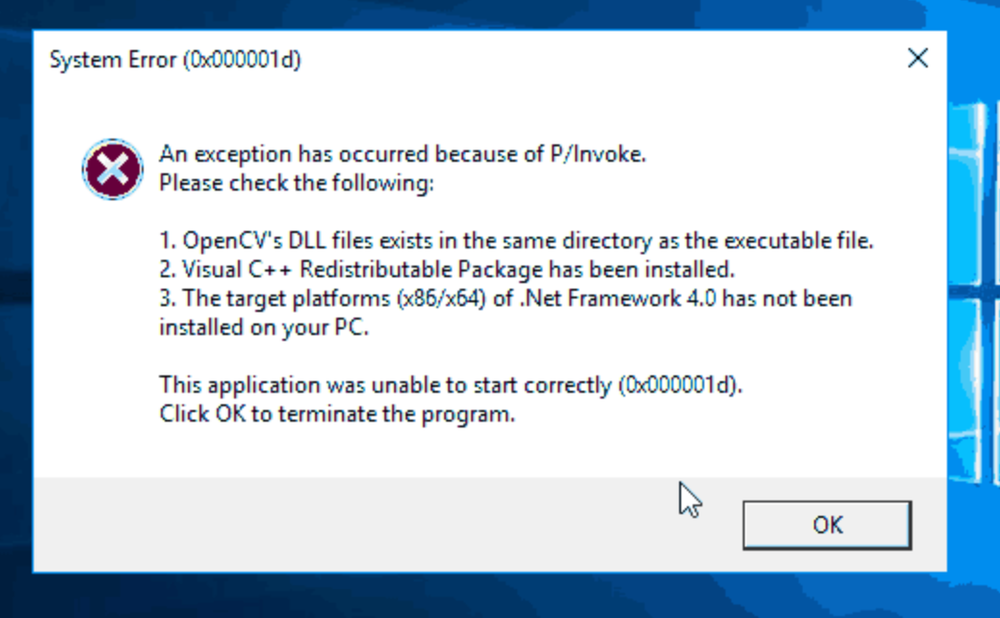

La maggior parte del malware osservato era in grado di rubare sia le password degli utenti che i cookie. Alcuni dei campioni impiegavano diverse tecniche anti-sandbox, inclusi file ingranditi, archivi crittografati e cloaking IP di download. Alcuni sono stati osservati visualizzare un falso messaggio di errore che richiedeva il click-through dell’utente per continuare l’esecuzione.

La finestra di errore falsa richiede il clic dell’utente

Truffe di criptovaluta e vendita di canali

Un gran numero di canali dirottati è stato rinominato per il live streaming di criptovalute. Il nome del canale, l’immagine del profilo e il contenuto sono stati tutti sostituiti con il marchio di criptovaluta per impersonare grandi società tecnologiche o di scambio di criptovalute. L’attaccante ha trasmesso in live streaming video che promettono omaggi di criptovaluta in cambio di un contributo iniziale.

Sui mercati di trading di account, i canali dirottati variavano da $ 3 USD a $ 4.000 USD a seconda del numero di abbonati.

Hack-for-Hire attaccanti

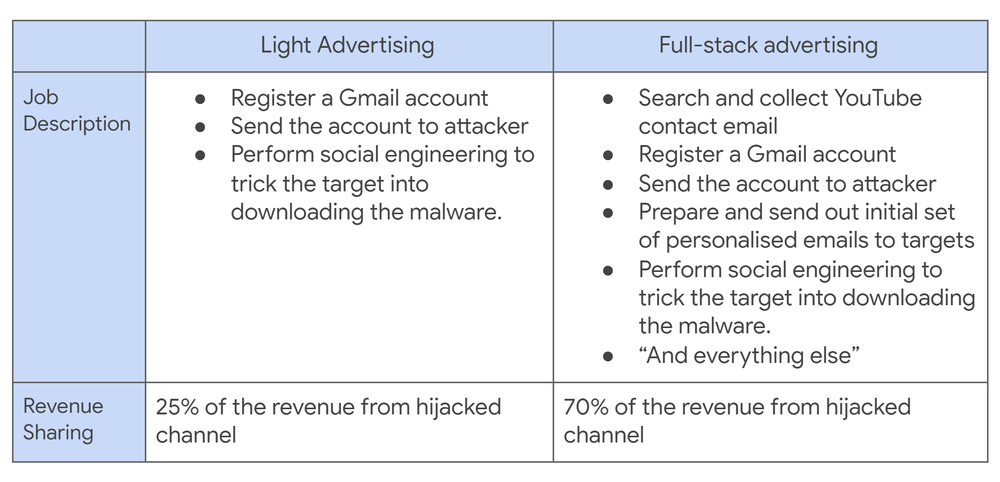

Queste campagne sono state realizzate da un numero di attori hack-for-hire reclutati nei forum di lingua russa tramite la seguente descrizione del lavoro, offrendo due tipi di lavoro:

Questo modello di reclutamento spiega l’ingegneria sociale altamente personalizzata, nonché i vari tipi di malware data la scelta di ciascun attore del malware preferito.

Proteggere i nostri utenti dagli attacchi

Miglioriamo continuamente i nostri metodi di rilevamento e investiamo in nuovi strumenti e funzionalità che identificano e bloccano automaticamente minacce come questa. Alcuni di questi miglioramenti includono:

- Regole euristiche aggiuntive per rilevare e bloccare e-mail di phishing e ingegneria sociale, furto di cookie e livestream di criptovalute.

- Navigazione sicura rileva e blocca ulteriormente le pagine di destinazione e i download di malware.

- YouTube ha rafforzato i flussi di lavoro di trasferimento dei canali, ha rilevato e ripristinato automaticamente oltre il 99% dei canali violati.

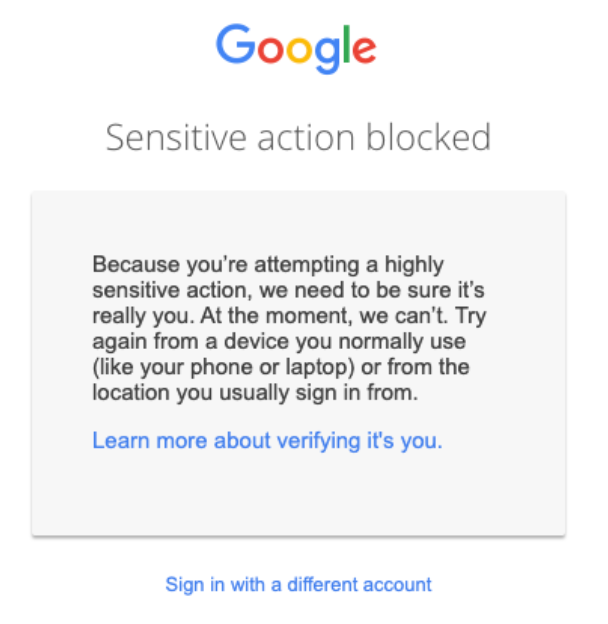

- Account Security ha rafforzato i flussi di lavoro di autenticazione per bloccare e informare l’utente su potenziali azioni sensibili.

Azione sensibile bloccata nell’account

È anche importante che gli utenti siano consapevoli di questi tipi di minacce e intraprendano le azioni appropriate per proteggersi ulteriormente. I nostri consigli:

- Prendi sul serio gli avvisi di Navigazione sicura. Per evitare che il malware attivi i rilevamenti antivirus, gli attori delle minacce inducono gli utenti a disattivare o ignorare gli avvisi.

- Prima di eseguire il software, eseguire la scansione antivirus utilizzando un antivirus o uno strumento di scansione antivirus online come VirusTotal per verificare la legittimità dei file.

- Abilita la modalità ” Protezione avanzata per la navigazione sicura ” nel tuo browser Chrome , una funzione che aumenta gli avvisi su pagine Web e file potenzialmente sospetti.

- Fai attenzione agli archivi crittografati che spesso eludono le scansioni di rilevamento antivirus, aumentando il rischio di eseguire file dannosi.

- Proteggi il tuo account con la verifica in due passaggi (autenticazione a più fattori) che fornisce un ulteriore livello di sicurezza al tuo account in caso di furto della password. A partire dal 1° novembre, i creator di YouTube che monetizzano devono attivare la verifica in due passaggi sull’account Google utilizzato per il loro canale YouTube per accedere a YouTube Studio o YouTube Studio Content Manager.

Risorse aggiuntive: evitare e segnalare email di phishing .

Fonte : https://blog.google/