Microsoft ha da pochi giorni pubblicato un importante articolo con le procedure consigliate per la configurazione di Windows Defender Firewall. Ecco le istruzioni che sono rivolte ad un utente con un minimo di esperienza.

Windows Defender è il firewall con sicurezza avanzata che vi fornisce il filtro del traffico di rete bidirezionale basato sull’host e blocca il traffico di rete non autorizzato che entra o esce dal dispositivo locale. La configurazione del Windows firewall in base alle procedure consigliate seguenti consente di ottimizzare la protezione per i dispositivi della rete. Queste raccomandazioni riguardano un’ampia gamma di distribuzioni, tra cui reti domestiche e sistemi desktop/server aziendali.

Intermezzo promozionale ... continua la lettura dopo il box:

Usufruisci di uno sconto per fare un CONTROLLO DELLA REPUTAZIONE PERSONALE o AZIENDALE [ click qui ]

Per aprire Windows Firewall, vai al menu Start, seleziona Esegui, digita WF.msce quindi seleziona OK. Vedere anche Open Windows Firewall.

Mantenere le impostazioni predefinite

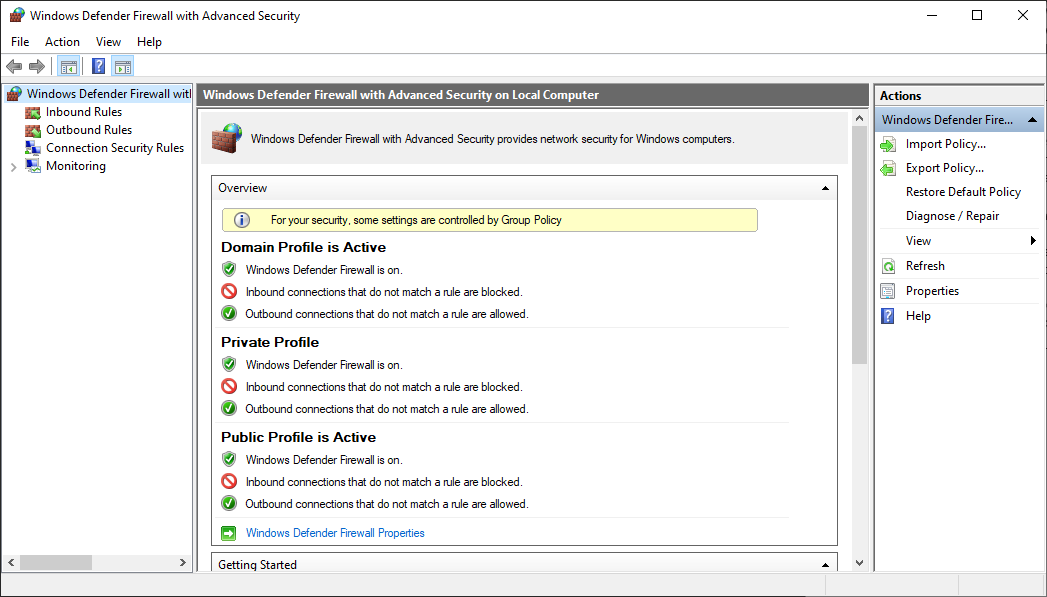

Quando si apre il Windows Defender firewall per la prima volta, è possibile visualizzare le impostazioni predefinite applicabili al computer locale. Nel pannello Panoramica vengono visualizzate le impostazioni di sicurezza per ogni tipo di rete a cui il dispositivo può connettersi.

Figura 1: Windows Defender firewall

- Profilo di dominio: Utilizzato per le reti in cui è presente un sistema di autenticazione degli account in un controller di dominio (DC), ad esempio un Azure Active Directory DC

- Profilo privato: progettato per e utilizzato al meglio in reti private come una rete domestica

- Profilo pubblico: progettato con maggiore sicurezza in mente per le reti pubbliche come Wi-Fi hotspot, bar, aeroporti, hotel o negozi

Visualizzare le impostazioni dettagliate per ogni profilo facendo clic con il pulsante destro del mouse sul nodo Windows Defender Firewall con sicurezza avanzata di primo livello nel riquadro sinistro e quindi scegliendo Proprietà.

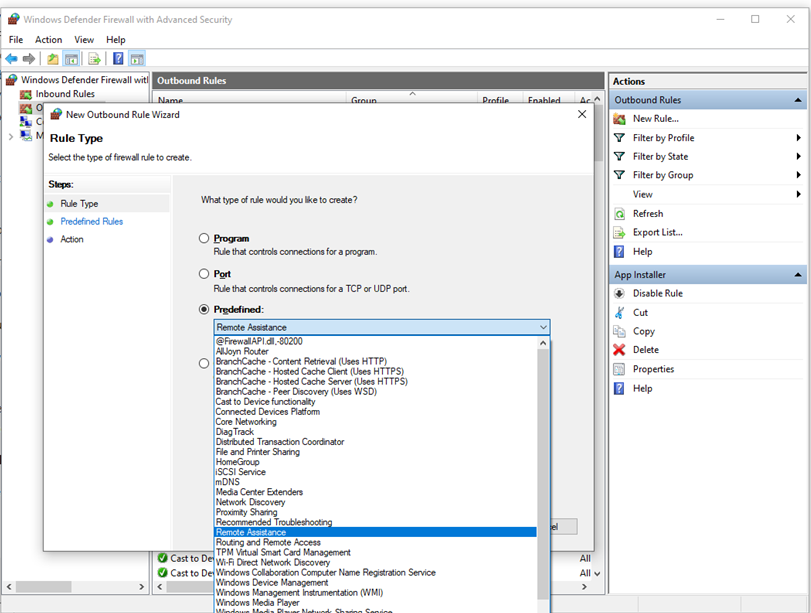

Mantenere le impostazioni predefinite in Windows Defender Firewall quando possibile. Queste impostazioni sono state progettate per proteggere il dispositivo per l’uso nella maggior parte degli scenari di rete. Un esempio chiave è il comportamento di blocco predefinito per le connessioni in ingresso.

Intermezzo promozionale ... continua la lettura dopo il box:

Figura 2: impostazioni predefinite in ingresso/in uscita

Importante

Per mantenere la massima sicurezza, non modificare l’impostazione di blocco predefinita per le connessioni in ingresso.

Per ulteriori informazioni sulla configurazione delle impostazioni di base del firewall, vedere Attivare Windows Firewall e Configurare il comportamento predefinito ed Elenco di controllo: Configurazionedi base del firewall Impostazioni .

Comprendere la precedenza delle regole per le regole in ingresso

In molti casi, un passaggio successivo per gli amministratori consisterà nel personalizzare questi profili usando regole (a volte denominate filtri) in modo che possano lavorare con app utente o altri tipi di software. Ad esempio, un amministratore o un utente può scegliere di aggiungere una regola per supportare un programma, aprire una porta o un protocollo o consentire un tipo di traffico predefinito.

A tale scopo, fare clic con il pulsante destro del mouse su Regole in ingresso o Regole in uscitae scegliere Nuova regola. L’interfaccia per l’aggiunta di una nuova regola è simile alla seguente:

Figura 3: Creazione guidata regole

Nota

In questo articolo non viene illustrata la configurazione dettagliata delle regole. Per indicazioni generali sulla creazione dei criteri, Windows guida alla distribuzione di Windows firewall con sicurezza avanzata.

In molti casi, sarà necessario consentire specifici tipi di traffico in ingresso per il funzionamento delle applicazioni nella rete. Gli amministratori devono tenere presenti i comportamenti di precedenza delle regole seguenti quando consentono queste eccezioni in ingresso.

- Le regole consentite definite in modo esplicito avranno la precedenza sull’impostazione di blocco predefinita.

- Le regole di blocco esplicite avranno la precedenza su tutte le regole consentite in conflitto.

- Regole più specifiche avranno la precedenza su regole meno specifiche, tranne nel caso di regole di blocco esplicite, come indicato in 2. Ad esempio, se i parametri della regola 1 includono un intervallo di indirizzi IP, mentre i parametri della regola 2 includono un singolo indirizzo host IP, la regola 2 avrà la precedenza.

A causa di 1 e 2, è importante che, quando si progetta un set di criteri, si assicuri che non siano presenti altre regole di blocco esplicite che potrebbero inavvertitamente sovrapporsi, impedendo così il flusso di traffico che si desidera consentire.

Una procedura consigliata di sicurezza generale per la creazione di regole in ingresso deve essere il più specifica possibile. Tuttavia, quando è necessario creare nuove regole che utilizzano porte o indirizzi IP, è consigliabile utilizzare intervalli o subnet consecutivi anziché singoli indirizzi o porte, se possibile. In questo modo si evita la creazione di più filtri sotto il cofano, si riduce la complessità e si evita una riduzione delle prestazioni.

Nota

Windows Defender Il firewall non supporta l’ordinamento delle regole tradizionale ponderato e assegnato dall’amministratore. È possibile creare un set di criteri efficace con comportamenti previsti tenendo presenti i pochi comportamenti delle regole coerenti e logici descritti in precedenza.

Creare regole per le nuove applicazioni prima del primo avvio

Regole consentite in ingresso

Quando vengono installati per la prima volta, le applicazioni e i servizi di rete emettere una chiamata di ascolto che specifica le informazioni sul protocollo/porta necessarie per il corretto funzionamento. Poiché esiste un’azione di blocco predefinita in Windows Defender Firewall, è necessario creare regole di eccezione in ingresso per consentire questo traffico. È comune per l’app o il programma di installazione dell’app stesso aggiungere questa regola del firewall. In caso contrario, l’utente (o l’amministratore del firewall per conto dell’utente) deve creare manualmente una regola.

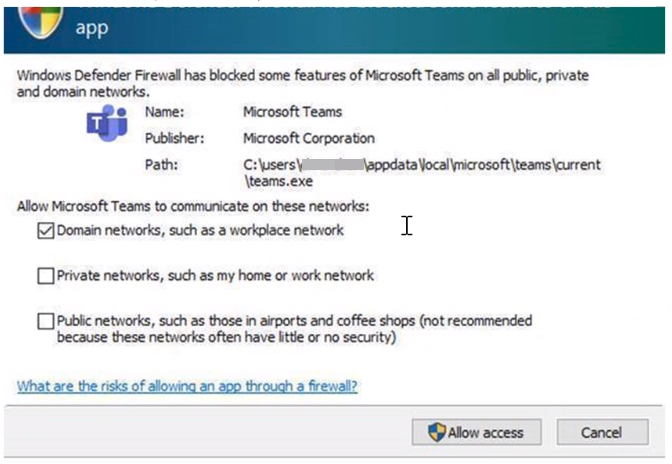

Se non sono presenti regole di autorizzazione attive o definite dall’amministratore, una finestra di dialogo chiederà all’utente di consentire o bloccare i pacchetti di un’applicazione la prima volta che l’app viene avviata o tenta di comunicare in rete.

- Se l’utente dispone delle autorizzazioni di amministratore, verrà richiesto. Se rispondono No o annullano il prompt, verranno create regole di blocco. In genere vengono create due regole, una per il traffico TCP e UDP.

- Se l’utente non è un amministratore locale, non verrà richiesto. Nella maggior parte dei casi, verranno create regole di blocco.

In uno degli scenari precedenti, una volta aggiunte, queste regole devono essere eliminate per generare di nuovo il prompt. In caso contrario, il traffico continuerà a essere bloccato.

Nota

Le impostazioni predefinite del firewall sono progettate per la sicurezza. L’autorizzazione di tutte le connessioni in ingresso per impostazione predefinita introduce la rete a varie minacce. Pertanto, la creazione di eccezioni per le connessioni in ingresso da software di terze parti deve essere determinata da sviluppatori di app attendibili, dall’utente o dall’amministratore per conto dell’utente.

Problemi noti relativi alla creazione automatica delle regole

Quando si progetta un set di criteri firewall per la rete, è consigliabile configurare le regole di autorizzazione per tutte le applicazioni di rete distribuite nell’host. Disporre di queste regole prima che l’utente avvii per la prima volta l’applicazione garantisce un’esperienza senza problemi.

L’assenza di queste regole a fasi non significa necessariamente che alla fine un’applicazione non sarà in grado di comunicare in rete. Tuttavia, i comportamenti coinvolti nella creazione automatica delle regole dell’applicazione in fase di esecuzione richiedono l’interazione dell’utente e i privilegi amministrativi. Se si prevede che il dispositivo venga utilizzato da utenti non amministrativi, è consigliabile seguire le procedure consigliate e fornire queste regole prima del primo avvio dell’applicazione per evitare problemi di rete imprevisti.

Per determinare il motivo per cui ad alcune applicazioni viene impedito di comunicare in rete, verificare quanto segue:

- Un utente con privilegi sufficienti riceve una notifica di query che indica che l’applicazione deve apportare una modifica al criterio firewall. Non comprendendo completamente il prompt, l’utente annulla o chiude il prompt.

- Un utente non dispone di privilegi sufficienti e pertanto non viene richiesto di consentire all’applicazione di apportare le modifiche appropriate ai criteri.

- L’unione dei criteri locali è disabilitata, impedendo all’applicazione o al servizio di rete di creare regole locali.

La creazione di regole dell’applicazione in fase di esecuzione può anche essere impedita dagli amministratori che usano l’app Impostazioni o Criteri di gruppo.

Figura 4: finestra di dialogo per consentire l’accesso

Vedere anche Elenco di controllo: creazione di regole firewall in ingresso.

Stabilire regole di unione e applicazione dei criteri locali

Le regole firewall possono essere distribuite:

- Utilizzo locale dello snap-in Firewall (WF.msc)

- Uso locale di PowerShell

- Uso remoto di Criteri di gruppo se il dispositivo è membro di un nome di Active Directory, System Center Configuration Manager (SCCM) o Intune (con workplace join)

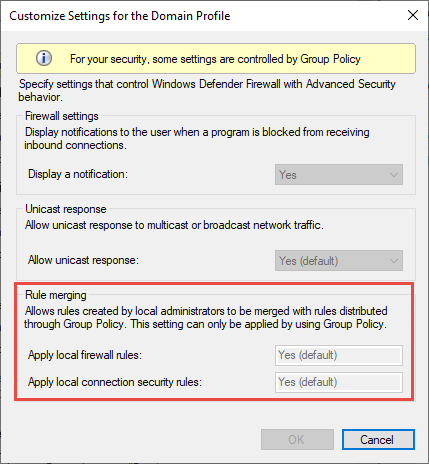

Le impostazioni di unione delle regole controllano la modalità di combinazione delle regole di origini di criteri diverse. Gli amministratori possono configurare comportamenti di unione diversi per i profili dominio, privato e pubblico.

Le impostazioni di unione delle regole consentono o impediscono agli amministratori locali di creare regole firewall personalizzate oltre a quelle ottenute da Criteri di gruppo.

Figura 5: impostazione di unione delle regole

Suggerimento

Nel provider di servizi di configurazione del firewalll’impostazione equivalente è AllowLocalPolicyMerge. Questa impostazione è disponibile in ogni nodo del rispettivo profilo, DomainProfile, PrivateProfilee PublicProfile.

Se l’unione dei criteri locali è disabilitata, è necessaria la distribuzione centralizzata delle regole per qualsiasi app che necessita di connettività in ingresso.

Gli amministratori possono disabilitare LocalPolicyMerge in ambienti con sicurezza elevata per mantenere un controllo più stretto degli endpoint. Ciò può influire su alcune app e servizi che generano automaticamente un criterio firewall locale al momento dell’installazione, come descritto in precedenza. Per il funzionamento di questi tipi di app e servizi, gli amministratori devono eseguire il push delle regole centralmente tramite Criteri di gruppo, Gestione dispositivi mobili (MDM) o entrambi (per ambienti ibridi o di co-gestione).

Il CSP firewall e il CSP criteri dispongono inoltre di impostazioni che possono influire sull’unione delle regole.

Come procedura consigliata, è importante elencare e registrare tali app, incluse le porte di rete utilizzate per le comunicazioni. In genere, puoi trovare le porte che devono essere aperte per un determinato servizio nel sito Web dell’app. Per distribuzioni di applicazioni più complesse o dei clienti, potrebbe essere necessaria un’analisi più approfondita utilizzando gli strumenti di acquisizione dei pacchetti di rete.

In generale, per mantenere la massima sicurezza, gli amministratori devono eseguire il push delle eccezioni del firewall solo per le app e i servizi determinati a scopi legittimi.

Nota

L’utilizzo di modelli con caratteri jolly, ad esempio C:*\teams.exe non è supportato nelle regole dell’applicazione. Attualmente sono supportate solo le regole create utilizzando il percorso completo delle applicazioni.

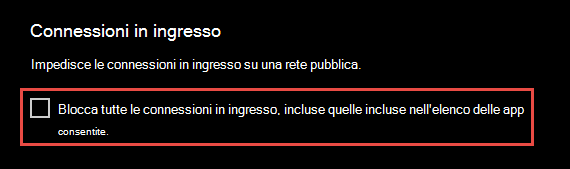

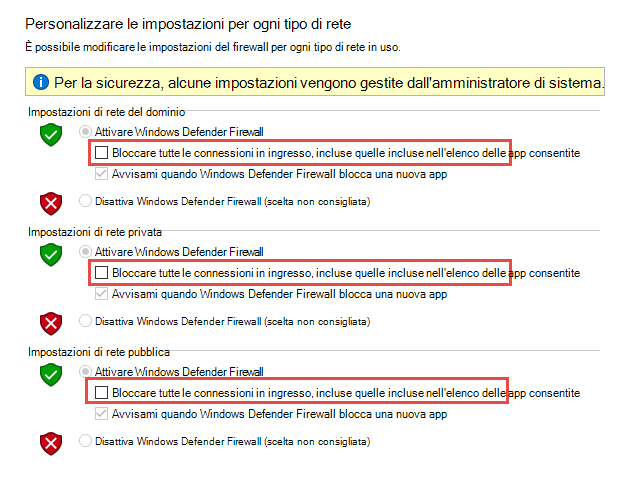

Know how to use “shields up” mode for active attacks

Un’importante funzionalità del firewall che puoi usare per ridurre i danni durante un attacco attivo è la modalità “scudo verso l’alto”. Si tratta di un termine informale che fa riferimento a un metodo semplice che un amministratore del firewall può utilizzare per aumentare temporaneamente la sicurezza di fronte a un attacco attivo.

È possibile ottenere schermate controllando Blocca tutte le connessioni in ingresso, incluse quelle incluse nell’impostazione delle app consentite nell’app Windows Impostazioni o nel file *legacyfirewall.cpl. *

Figura 6: impostazioni Windows app/Sicurezza di Windows/Protezione firewall/Tipo di rete

Figura 7: legacy firewall.cpl

Per impostazione predefinita, il Windows Defender firewall blocca tutto, a meno che non venga creata una regola di eccezione. Questa impostazione sostituisce le eccezioni.

Ad esempio, la funzionalità Desktop remoto crea automaticamente regole firewall quando abilitata. Tuttavia, se esiste un exploit attivo che utilizza più porte e servizi in un host, è possibile, invece di disabilitare singole regole, utilizzare la modalità schermate verso l’alto per bloccare tutte le connessioni in ingresso, ignorando le eccezioni precedenti, incluse le regole per Desktop remoto. Le regole di Desktop remoto rimangono intatte, ma l’accesso remoto non funzionerà finché vengono attivate le schermate.

Al termine dell’emergenza, deselezionare l’impostazione per ripristinare il traffico di rete normale.

Creare regole in uscita

Di seguito sono riportate alcune linee guida generali per la configurazione delle regole in uscita.

- La configurazione predefinita di Bloccato per le regole in uscita può essere considerata per determinati ambienti altamente sicuri. Tuttavia, la configurazione della regola in ingresso non deve mai essere modificata in modo da consentire il traffico per impostazione predefinita.

- È consigliabile consentire l’uscita per impostazione predefinita per la maggior parte delle distribuzioni per semplificare le distribuzioni di app, a meno che l’organizzazione non preferisca controlli di sicurezza rigidi rispetto alla facilità di utilizzo.

- In ambienti con sicurezza elevata, un inventario di tutte le app aziendali deve essere eseguito e registrato dall’amministratore o dagli amministratori. I record devono includere se un’app usata richiede la connettività di rete. Gli amministratori dovranno creare nuove regole specifiche per ogni app che necessita di connettività di rete ed eseguire il push di tali regole in modo centralizzato, tramite Criteri di gruppo, Gestione dispositivi mobili (MDM) o entrambi (per ambienti ibridi o di co-gestione).

Per le attività relative alla creazione di regole in uscita, vedere Checklist: Creating Outbound Firewall Rules.

Documentare le modifiche

Quando crei una regola in ingresso o in uscita, devi specificare i dettagli sull’app stessa, sull’intervallo di porte usato e sulle note importanti come la data di creazione. Le regole devono essere ben documentate per facilitare la revisione sia da parte dell’utente che di altri amministratori. È consigliabile prendere tempo per semplificare il lavoro di revisione delle regole del firewall in un secondo momento. E non creare mai buchi inutili nel firewall.

Fonte : https://docs.microsoft.com